BIK-BAK Персонализация

Часто задаваемые вопросы по теме «BIK-BAK Персонализация»

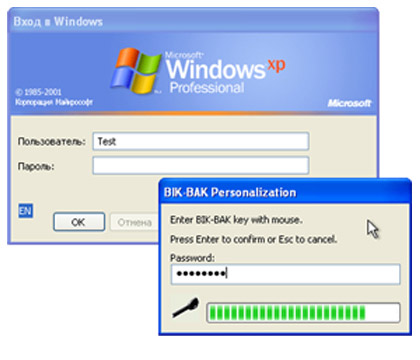

«BIK-BAK Персонализация» — аппаратно-программный комплекс для идентификации и аутентификации пользователей с защитой канала.

Пользователь может использовать BIK как отдельно, так и совместно с клавиатурным паролем. При совместном использовании появляется возможность ввода простейших паролей, например: имена, даты, числа, слова и т. д.

Сфера применения программы распространяется на любые приложения, требующие идентификации и аутентификации пользователя с помощью пароля: это программы шифрования, упаковки, почтовые клиенты, браузеры и т.д. Ее также можно использовать в любых диалогах операционной системы, в которых требуется вводить пароль: при доступе к сетевым ресурсам, при запуске программ от имени другого пользователя, а также при идентификации и аутентификации пользователя на этапе входа в систему.

Используется с устройствами

«Ридер для ключа BІK-ВАК» и «Мышь компьютерная персонализированная».

Комплекс решает проблему безопасного защищенного ввода аутентификационных данных пользователя и применяется в следующих случаях:

- локальный вход на рабочую станцию;

- сетевой вход на рабочую станцию или домен;

- доступ к сетевым ресурсам;

- доступ к веб-ресурсам;

- доступ к базам данных;

- доступ к VPN-сетям;

- запуск процессов от имени другого пользователя;

- средства аутентификации прикладных программ;

- другие процедуры аутентификации.

Пользователь вручную набирает свой код на ключе BIK путем вращения кодовых сегментов ключа вокруг общей оси.

Комплекс прозрачно интегрируется в информационную систему и может применяться как отдельно, так и совместно с другими средствами идентификации и аутентификации.

В комплексе сохраняются все пользовательские качества стандартных средств аутентификации:

- удобство использования;

- надежность;

- универсальность;

- совместимость;

- прозрачная интеграция в существующие системы;

- устойчивость к утере, краже, копированию.

Основные преимущества комплекса:

- скрытный, быстрый и удобный ввод кода;

- защита канала передачи кода в компьютер;

- устойчивость кода (пароля) к атакам «по словарю»;

- возможность использования простых паролей;

- полная интеграция в операционную систему;

- высокая степень защиты;

- возможность легко изменить кодовую комбинацию вручную;

- один ключ на неограниченное количество устройств со встроенными ридерами;

- аутентификатором является не сам ключ, а набранная на нем комбинация.

Наиболее эффективно комплекс может применяться вместо клавиатурных паролей или совместно с ними. Замена стандартных клавиатурных паролей на ключ BIK дает следующие преимущества:

| Скрытность набора кода | Защита канала передпчи кода | Устойчивость к атаке «по словарю» | Возможность использования простых паролей | |

|---|---|---|---|---|

| BIK | + | + | + | + |

| Пароль | - | - | - | - |

В этом случае реализуется двухфакторная аутентификация пользователя (пароль + ключ), что в некоторых случаях является прямым требованием политики безопасности компании.

Администраторы информационных систем имеют возможность использовать комплекс для управления учетными записями пользователей как отдельной рабочей станции (Local Security Policy), так и групповой доменной политики безопасности (Active Directory).

Комплекс существенно повышает безопасность аутентификации пользователей и может применяться в любом месте информационной системы.

При начальной установке комплекса администратору предлагается ввести защитный код, который используется в последствие для шифрования канала передачи ключей пользователей от считывателя в компьютер (операционную систему). Каждый экземпляр имеет собственный перепрограммируемый администратором защитный код.

Использование уникального защитного кода позволяет «привязать» комплекс к конкретной рабочей станции, тем самым защищая рабочую станцию от применения различных злонамеренных устройств вместо «родного» считывателя ключа BIK.

Программное обеспечение следит за наличием устройства считывания ключа BIK и позволяет предотвратить загрузку компьютера в случае отключения устройства считывания (ридера или мыши). Таким образом, осуществляется дополнительный контроль физической целостности информационной компьютерной системы.

Комплекс полностью соответствует требованиям и стандартам в области средств технической защиты информации.

© ОАО «Меридиан»

українська

українська русский

русский english

english

Мышь персонализированная

Мышь персонализированная Ридер для ключа BIK-BAK

Ридер для ключа BIK-BAK Замок «Кобра»

Замок «Кобра»